2020年,國(guó)家互联网应急中(zhōng)心(以下简称CNCERT)运营的CNVD漏洞平台(國(guó)家信息安(ān)全漏洞共享平台)新(xīn)增收录的通用(yòng)联网智能(néng)设备漏洞数量呈显著增長(cháng)趋势,同比增長(cháng)28%。联网智能(néng)设备恶意程序通过P2P方式传播非常活跃,具(jù)有(yǒu)传播速度快、感染规模大、追溯源头难的特点,预计将被越来越多(duō)的恶意程序所采用(yòng)。联网智能(néng)设备僵尸网络控制规模增大,部分(fēn)大型僵尸网络通过P2P传播方式与集中(zhōng)控制方式相结合对受控端进行控制,给治理(lǐ)工(gōng)作(zuò)带来一定难度。

1、联网智能(néng)设备漏洞态势

联网智能(néng)设备存在的软硬件漏洞可(kě)能(néng)导致设备数据和用(yòng)户信息泄露、设备瘫痪、感染僵尸木(mù)马程序、被用(yòng)作(zuò)跳板攻击内网主机和其他(tā)信息基础设施等安(ān)全风险和问题。CNCERT通过CNVD持续对联网智能(néng)设备的漏洞开展跟踪、收录和通报处置,主要情况如下。

1.1 通用(yòng)型漏洞收录情况

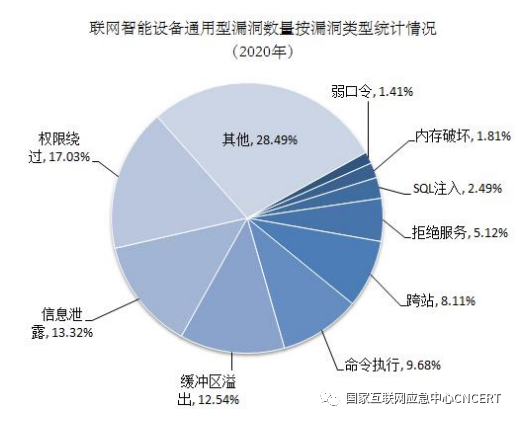

联网智能(néng)设备通用(yòng)型漏洞数量按漏洞类型分(fēn)类,排名(míng)前三位的是权限绕过、信息泄露和缓冲區(qū)溢出漏洞,分(fēn)别占公(gōng)开收录漏洞总数的17.03%、13.32%、12.54%,如图1所示。

图1 联网智能(néng)设备通用(yòng)型漏洞数量按漏洞类型统计情况(2020年)

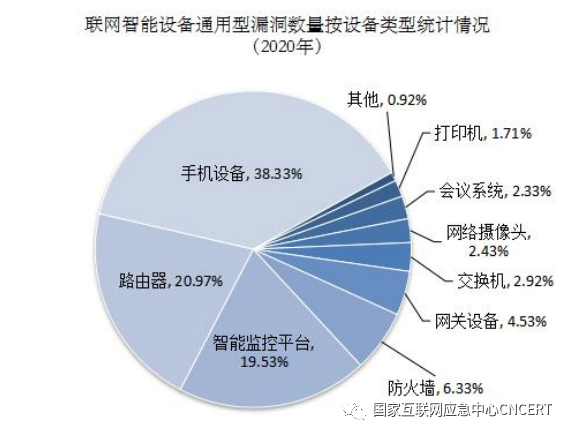

联网智能(néng)设备通用(yòng)型漏洞数量按设备类型分(fēn)类,排名(míng)前三位的是手机设备、路由器和智能(néng)监控平台,分(fēn)别占公(gōng)开收录漏洞总数的38.33%、20.97%、19.53%,如图2所示。

图2 联网智能(néng)设备通用(yòng)型漏洞数量按设备类型统计情况

1.2 事件型漏洞收录情况

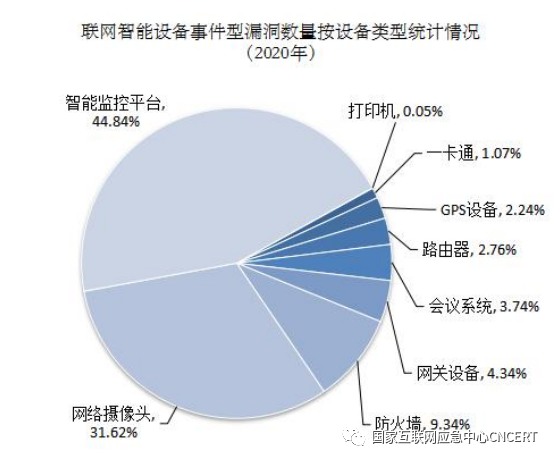

2020年,CNVD收录联网智能(néng)设备事件型漏洞2141个。按设备类型分(fēn)类,排名(míng)前三位的是智能(néng)监控平台、网络摄像头和防火墙,分(fēn)别占公(gōng)开收录漏洞总数的44.84%、31.62%、9.34%,如图3所示。

图3 联网智能(néng)设备事件型漏洞数量按设备类型统计情况

2、联网智能(néng)设备恶意程序传播态势

CNCERT对可(kě)用(yòng)于感染、控制联网智能(néng)设备的恶意程序开展抽样监测分(fēn)析,主要情况如下。

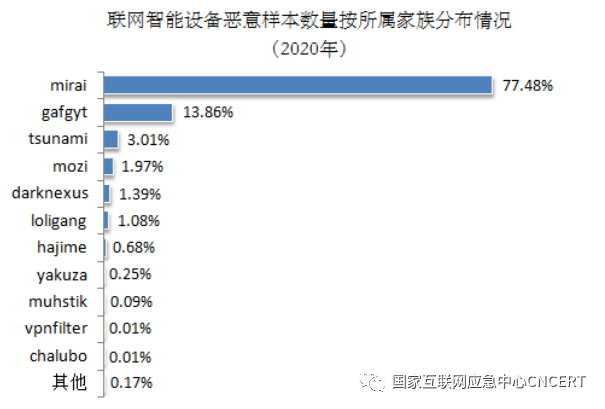

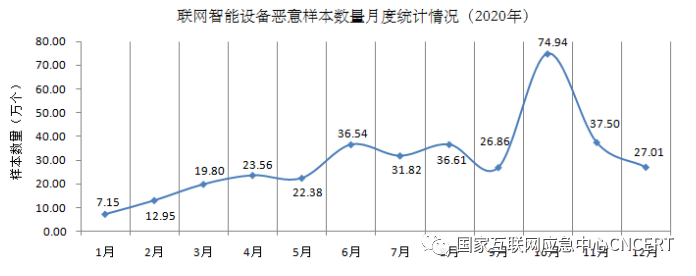

2.1 样本捕获情况

联网智能(néng)设备恶意样本数量整體(tǐ)呈现上升态势,在10月出现峰值74.94万个(较2019年月度峰值增長(cháng)44.37%),如图5所示。

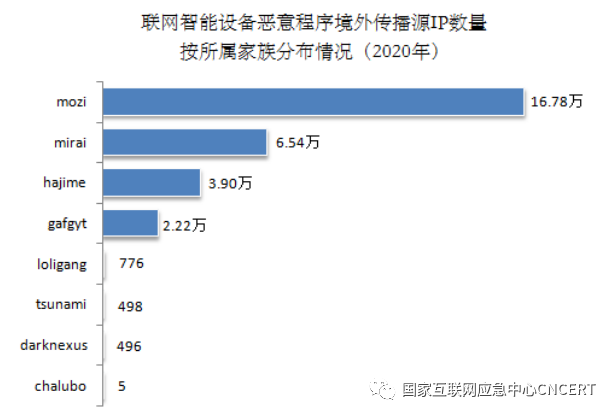

2.2 传播源监测情况

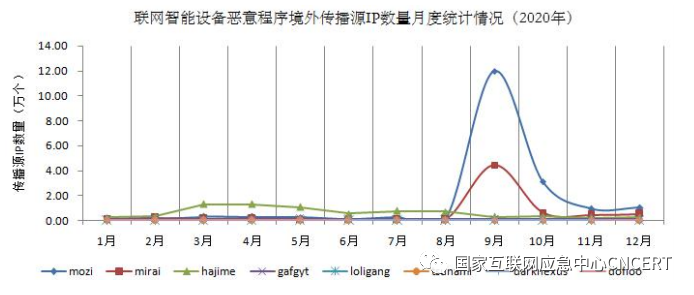

2020年,CNCERT监测发现51.99万个联网智能(néng)设备恶意程序传播源IP地址。2020年境外传播源IP数量大幅增長(cháng)(同比上升9倍),其中(zhōng)Mozi家族通过P2P传播方式迅速扩大感染规模,成為(wèi)境外传播源IP数量最多(duō)的家族,境外传播源IP数量较多(duō)的家族还包括Mirai、Gafgyt、Hajime等,如图6所示。

从境外传播源IP数量的趋势来看,9月Mozi家族境外传播源IP数量突增,同一时期Mirai家族的境外传播源IP数量也显著增加(由于Mozi家族样本复用(yòng)Mirai部分(fēn)代码),如图7所示。

图7 联网智能(néng)设备恶意程序境外传播源IP数量月度统计情况(2020年)

2.3 下载端监测情况

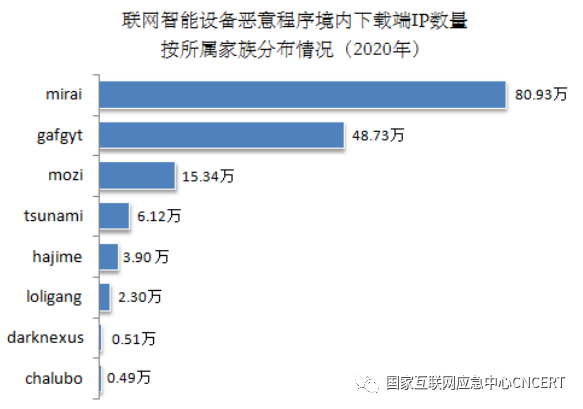

2020年,CNCERT监测发现132.18万个境内IP地址下载联网智能(néng)设备恶意程序(同比下降35.14%)。其中(zhōng),排名(míng)前四位的為(wèi)Mirai、Gafgyt、Mozi、Hajime家族及其变种,如图8所示。

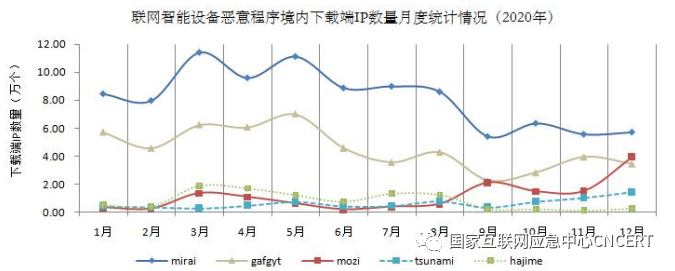

从下载端IP数量的趋势来看,Mirai、Gafgyt家族的境内下载端IP数量呈缓慢下降趋势,Mozi家族的境内下载端IP数量3至4月、9至12月均处于较高水平,如图9所示。

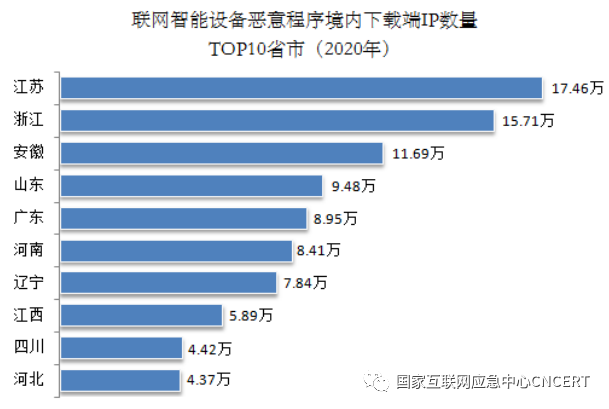

境内下载端IP地址主要分(fēn)布在江苏、浙江、安(ān)徽、山(shān)东、广东等省份,如图10所示。

图10 联网智能(néng)设备恶意程序境内下载端IP数量TOP10省市(2020年)

3、联网智能(néng)设备僵尸网络活动态势

CNCERT对联网智能(néng)设备设备感染恶意程序并被控形成的僵尸网络开展抽样监测分(fēn)析,主要情况如下。

3.1 控制端监测情况

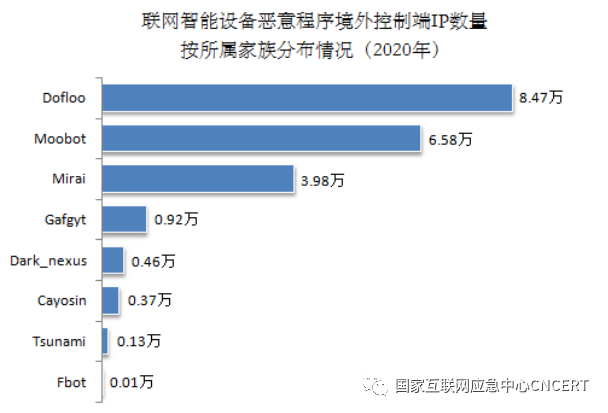

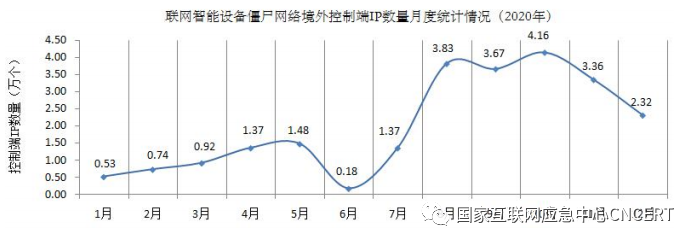

2020年上半年,在CNCERT对联网智能(néng)设备僵尸网络控制端的持续打击下,控制端IP数量趋势平稳,保持在月均2万个以下的水平。从8月开始,Moobot、Fbot等家族僵尸网络活跃度增高,控制端IP数量迅速上升至月均3万以上。随着打击力度加大,12月控制端IP数量重新(xīn)下降至月均3万以下,如图12所示。

3.2 被控端监测情况

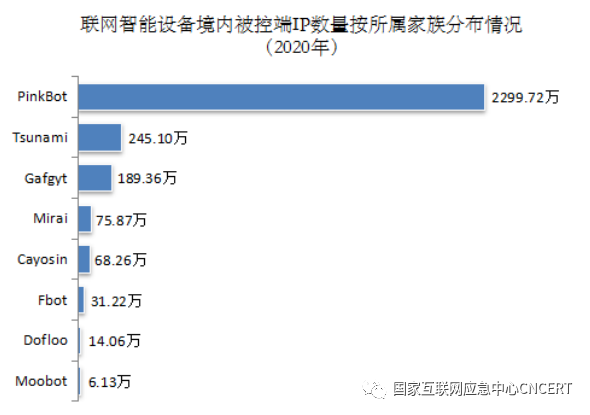

2020年,CNCERT监测发现2929.73万个境内联网智能(néng)设备IP地址被控制。其中(zhōng),排名(míng)前三位的家族為(wèi)Pinkbot、Tsunami、Gafgyt,如图13所示。

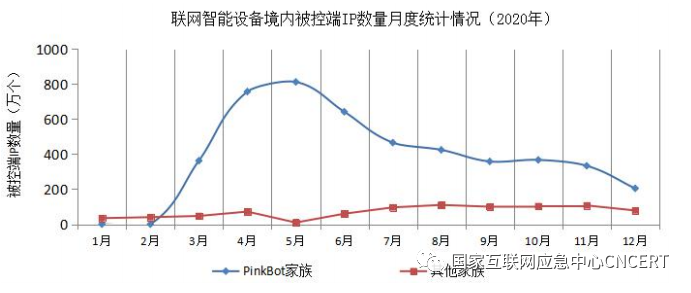

从3月起,CNCERT监测发现Pinkbot家族僵尸网络迅速扩张,被控端IP数量月均峰值超过800万。通过对其集中(zhōng)控制端的治理(lǐ),从6月开始被控端数量持续下降。但未清理(lǐ)恶意程序的受感染设备之间会继续通过P2P通信保持联系,截至12月仍能(néng)监测到约200万个被控端的通信行為(wèi)。除此之外,其他(tā)家族的被控端IP数量保持平稳,约在100万左右规模,如图14所示。

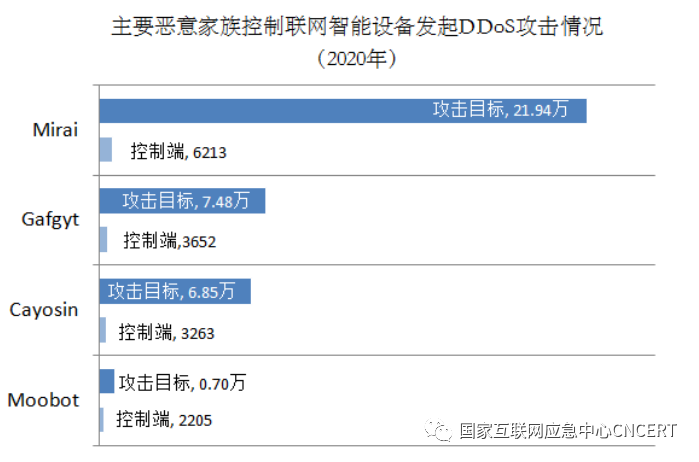

2020年,通过控制联网智能(néng)设备而形成的僵尸网络规模明显增大。累计控制规模大于10万的僵尸网络共53个,1至10万的共471个,控制规模较大的恶意家族包括Tsunami、Gafgyt、Moobot、Cayosin、Fbot、Mirai等。

3.3 利用(yòng)联网智能(néng)设备僵尸网络进行攻击活动情况

本报告的撰写过程中(zhōng),恒安(ān)嘉新(xīn)(北京)科(kē)技(jì )股份有(yǒu)限公(gōng)司、北京奇虎科(kē)技(jì )有(yǒu)限公(gōng)司向CNCERT提供了协助和分(fēn)析線(xiàn)索,特此致謝(xiè)。